Azure 가상 네트워크

Azure 가상 네트워크 : Azure 클라우드 리소스를 논리적으로 격리 -> 서로 다른 Azure 리소스 간 상호 통신, 인터넷 통신 및 온-프레미스 네트워크 통신을 안전하게 수행 가능

특징

- Azure에서 VPN(가상 사설망)을 프로비저닝하고 관리 가능

- 고유한 CIDR(Classless Interdomain Routing) 블록을 가짐

- 다른 가상 네트워크 및 온-프레미스 네트워크에 연결 가능

- 가상 네트워크에 대한 DNS 서버 설정을 제어 가능

- 가상 네트워크를 서브넷으로 구분 가능

- 활용 시나리오

- 프라이빗 클라우드만 사용하는 전용 가상 네트워크 :

- 가상 네트워크를 사용하여 안전하게 데이터 센터 확장 : 기존의 사이트 간 VPN을 빌드하여 데이터 센터 용량을 안전하게 확장

- 하이브리드 클라우드 시나리오 사용 : 모든 형식의 온-프레미스 시스템에 클라우드 기반 애플리케이션을 안전하게 연결

서브넷

Azure 서브넷 : 가상 네트워크 내에서 논리적 구분을 구현하는 방법

특징

- 각 서브넷은 가상 네트워크 주소 공간에 속하는 IP 주소 범위를 포함

- 서브넷의 주소 범위는 가상 네트워크의 주소 공간 내에서 고유해야 함

- 하나의 서브넷에 대한 범위는 동일한 가상 네트워크의 다른 서브넷 IP 주소 범위와 겹치지 않아야 함

- CIDR 표기법을 사용하여 서브넷의 IP 주소 공간을 지정

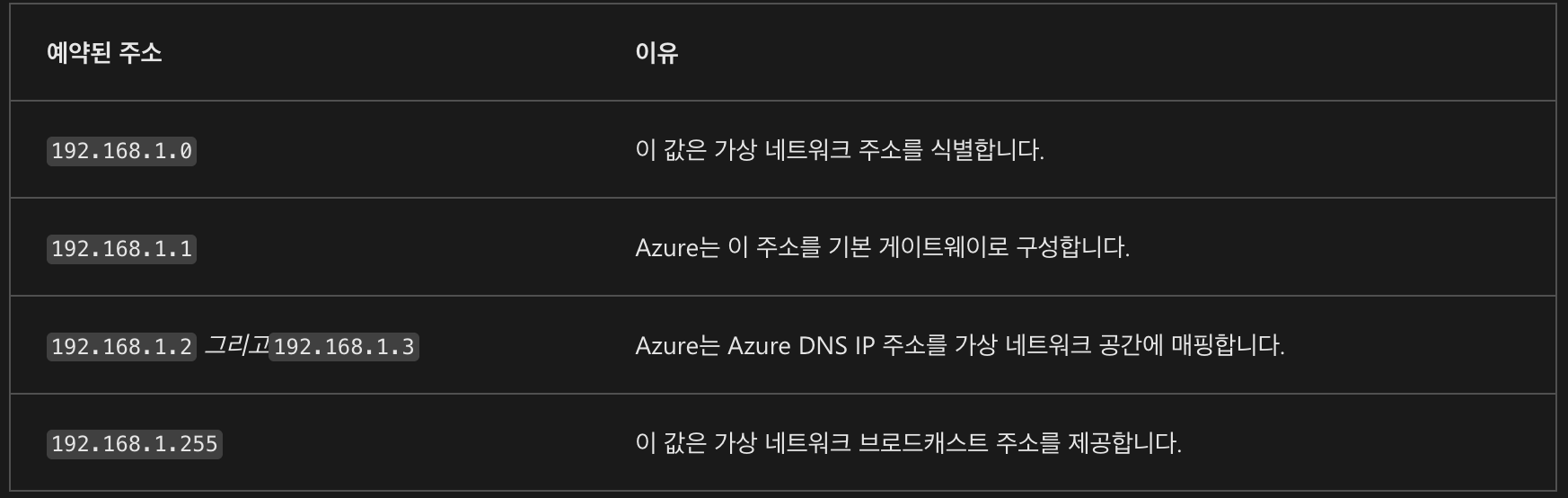

- 예약된 주소 (아래는 192.168.1.0/24의 IP 주소 범위에서의 예시)

- 서브넷 사용 시 고려사항

- 서비스 요구 사항을 고려 : 서브넷 내부 및 외부로 허용되어야 하는 트래픽 유형 및 라우팅에 대한 특정 요구 사항이 있음

- 네트워크 가상 어플라이언스를 고려 : Azure의 기본 라우팅을 재정의하여 서브넷 간 Azure 라우팅을 방지

- 네트워크 보안 그룹을 고려 : 각 네트워크 보안 그룹에는 원본과 대상 간의 트래픽을 허용하거나 거부하는 규칙이 있음

- 프라이빗 링크를 고려 : Azure Private Link는 가상 네트워크에서 Azure PaaS(Platform as a Service), 고객 소유 또는 Microsoft 파트너 서비스에 대한 프라이빗 연결을 제공

가상 네트워크 만들기

- 주의사항

- 조직에서 아직 사용하지 않는 IP 주소 공간을 사용하도록 계획

- IP 주소 공간을 만든 후에는 변경 불가

- 하나 이상의 서브넷을 정의 필요

- 네트워크에 대한 Azure 구독, 리소스 그룹, 가상 네트워크 이름 및 서비스 지역을 제공해야 함

ip주소 지정

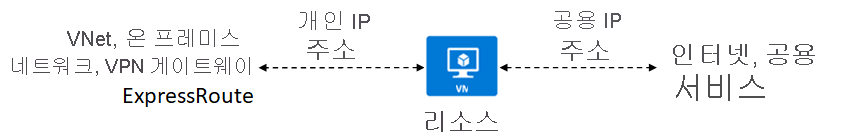

- 다른 Azure 리소스, 온-프레미스 네트워크 및 인터넷과 통신하기 위해 Azure 리소스에 IP 주소를 할당

- private ip : Azure 가상 네트워크 및 온-프레미스 네트워크 내에서 통신

- public ip : 리소스가 인터넷과 통신

- 고정ip주소 적합 상황

- DNS 이름 확인(IP 주소를 변경하려면 A 레코드를 업데이트해야 하는 경우)

- 앱 또는 서비스에 고정 IP 주소를 사용해야 하는 IP 주소 기반 보안 모델

- TLS/SSL 인증서가 IP 주소에 연결

- IP 주소 범위를 사용하여 트래픽을 허용하거나 거부하는 방화벽 규칙

- 도메인 컨트롤러 및 DNS 서버와 같은 역할 기반 가상 머신.

- public ip 할당 시 고려사항

- 동적 주소 : 공용 IP 주소가 Azure 리소스에 연결되고 처음으로 시작된 후에 할당 -> 가상 머신과 같은 리소스가 중지(할당 취소)된 다음, Azure를 통해 다시 시작되면 동적 주소가 변경

- 고정 주소 : 공용 IP 주소를 만들 때 할당 -> 공용 IP 주소 리소스를 삭제할 때까지 해제되지 않음

- public ip 주소 리소스 연결

- 가상 머신 네트워크 인터페이스, 인터넷 연결 부하 분산 장치, VPN 게이트웨이 및 애플리케이션 게이트웨이와 연결 가능

- private ip 주소 리소스 연결

- 가상 머신 네트워크 인터페이스, 내부 부하 분산 장치 및 애플리케이션 게이트웨이와 연결 가능

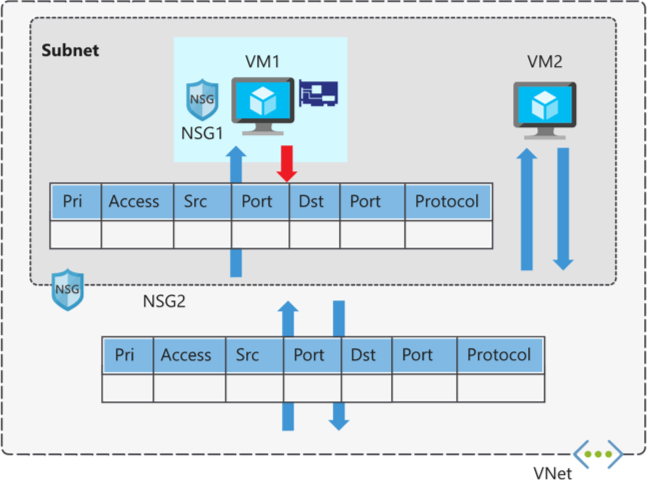

네트워크 보안 그룹

네트워크 보안 그룹 : 가상 네트워크의 리소스에 대한 네트워크 트래픽을 제한하는 방법

특징

- 인바운드 또는 아웃바운드 네트워크 트래픽을 허용하거나 거부하는 보안 규칙 목록이 포함

- 서브넷 또는 네트워크 인터페이스(NIC(네트워크 인터페이스 카드))에 연결

- 여러 번 연결 가능

DMZ : 가상 네트워크와 인터넷 내의 리소스 간에 버퍼 역할 서브넷 (네트워크 보안 그룹 설정을 통해 만들 수 있음)

보안규칙

- 각 보안 규칙에는 우선 순위 값이 할당 -> 네트워크 보안 그룹에 대한 모든 보안 규칙은 우선 순위에 따라 처리

- 기본 보안 규칙은 제거 불가

- 예제1) 인바운드 트래픽 규칙 : 가상 네트워크 및 Azure 부하 분산 장치의 트래픽을 제외한 모든 인바운드 트래픽을 거부

- 예제2) 아웃바운드 트래픽 규칙 : 인터넷 및 가상 네트워크로의 아웃바운드 트래픽만 허용

- 보안그룹 규칙 순서

- 인바운드 트래픽

- 서브넷에 대한 네트워크 보안 그룹 보안 규칙을 처리

- 네트워크 인터페이스에 대한 보안 규칙을 처리

- 아웃바운드 트래픽 (인바운드 트래픽 역순)

- 네트워크 인터페이스에 대한 네트워크 보안 그룹 보안 규칙을 평가

- 서브넷에 대한 보안 규칙을 평가

- 보안그룹 설정 시 고려사항

- 모든 트래픽 허용 : 기본 Azure 보안 규칙에 따라 서브넷 또는 NIC를 통한 모든 네트워크 트래픽을 허용 -> 가상 머신을 서브넷 내에 배치하거나 네트워크 인터페이스를 활용하는 경우 서브넷 또는 NIC를 네트워크 보안 그룹과 연결할 필요가 없음

- 허용 규칙의 중요성을 고려 : 네트워크 보안 그룹에 서브넷 또는 NIC가 있는 경우 각 수준에서 허용 규칙을 정의해야 함. 그렇지 않으면 허용 규칙 정의를 제공하지 않는 모든 수준에 대해 트래픽이 거부

- 서브넷 내 트래픽을 고려 : 서브넷에 연결된 네트워크 보안 그룹에 대한 보안 규칙은 서브넷의 모든 가상 머신 간의 트래픽에 영향을 줄 수 있음

- 규칙 우선 순위를 고려 : 네트워크 보안 그룹에 대한 보안 규칙은 우선 순위에 따라 처리

- 애플리케이션 보안 그룹 : 워크로드별로 가상 머신을 논리적으로 그룹화 -> 그룹화된 애플리케이션 보안 그룹에 따라 네트워크 보안 그룹 규칙을 정의할 수 있음 (워크로드별 보안 그룹)

'개발 > Azure' 카테고리의 다른 글

| [Azure] Azure 컴퓨팅 리소스 배포 및 관리 - Azure Container Instances 구성 (0) | 2025.05.30 |

|---|---|

| [Azure] Azure 컴퓨팅 리소스 배포 및 관리 - Azure App Service (0) | 2025.05.26 |

| [Azure] Azure 컴퓨팅 리소스 배포 및 관리 - VM 가용성 구성 (2) | 2025.05.24 |

| [Azure] Azure 컴퓨팅 리소스 배포 및 관리 (0) | 2025.05.22 |

| [Azure] Azure내 스토리지 구현 및 관리 - Azure Files (0) | 2025.05.17 |