728x90

반응형

Azure 컴퓨팅 리소스

- VM (Virtual Machine)

- 스토리지용 디스크

- 가상 네트워크

- 네트워크 인터페이스

- 네트워크 보안 그룹 (네트워크 트래픽 보호)

- IP주소

VM (Virtual Machine)

- VM 생성 시, 고려해야할 사항

- 네트워크

- VM 이름

- 생성 위치

- VM 크기

- 디스크

- 운영 체제

네트워크

- 동일 VNet(가상 네트워크)에서 Azure 서비스간 연결 가능 (프라이빗 연결) -> VNet 외부와 연결하도록 구성 가능

- 가상 네트워크 설정 내용

- 사용 가능한 주소

- 서브넷 : 서로 다른 VNet간에 서브넷이 겹치면 안됨

- 보안 : 서브넷 및 VM간에 NSG(네트워크 보안 그룹)를 설정하여 트래픽 제어 가능 (방화벽 역할)

VM 이름

- VM에서 수행하는 작업을 쉽게 식별할 수 있도록 의미 있고 일관성 있는 이름을 선택

- 이름에 포함시키길 권장하는 정보 (ex. deveus-webvm01 : 미국 동부 지역에서 호스트되는 첫 번째 개발 웹 서버)

VM 생성위치

- 고려사항

- 위치에 따른 사용가능 옵션 제한

- 위치 간의 가격 차이

VM 크기

- 원하는 작업에 적합한 컴퓨팅, 메모리 및 스토리지의 적절한 조합 선택 가능

- VM 크기는 변경 가능 -> 크기 조정 시에 VM이 자동으로 부팅되어 일시적으로 서비스가 중단될 수 있음

- 작업 옵션에 따른 설명

VM 스토리지

- VM당 둘 이상의 VHD(가상 하드 디스크)가 있음

- 운영체제 저장

- 임시 스토리지

- 추가 스토리지 : 애플리케이션 데이터 저장 용도

최대 디스크 수는 VM크기에 따라 결정

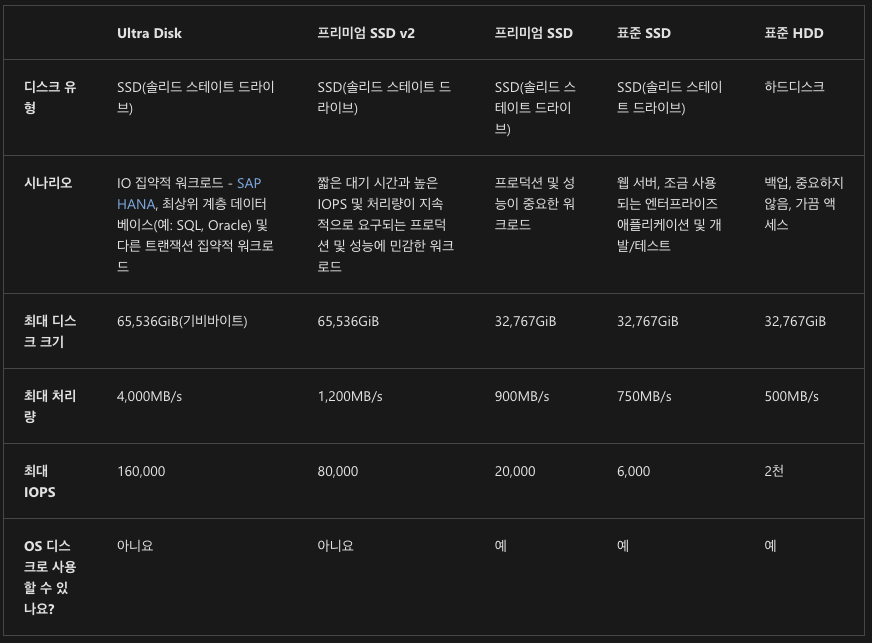

특정 시나리오에 따른 5가지 디스크 유형

운영체제

- Azure에서 VM 구성을 위한 다양한 OS 이미지 제공 -> 원하는 이미지가 없을 경우, 커스텀 가능

- Azure Marketplace에서 다양한 이미지 선택 가능

- OS 라이선스 비용이 컴퓨팅 가격에 영향을 미침

VM 가격책정 방식

- 종량제

- 컴퓨팅 비용 : 분당 요금으로 청구 (VM크기와 OS에 따라 다름)

- 스토리지 비용 : VM 중지 및 할당 취소에 관계없이 디스크를 사용중이라면 별도 요금 지속 청구

- 예약 인스턴스 : 1년 or 3년 동안 VM을 사전 구매하는 방식 (약정) -> 종량제에 비해 최대 72% 가격 절감 효과

Azure VM을 만드는 방법

- Azure 리소스 관리자 템플릿

- 배포 리소스를 정의한 JSON 파일

- 기존 VM에서 템플릿 내보내기 활용

- Azure PowerShell

- Azure CLI

az vm create

- Azure REST API

- 프로그래밍 방식 REST API 호출

- Azure 클라이언트 SDK

- 프로그래밍 방식 SDK 활용

- Azure VM 확장

- Azure Automation 서비스

- 시간 소모적이고 오류가 발생하기 쉬운 관리 작업을 자동화하는 서비스들을 통합

- 프로세스 자동화 (ex. 발생 이벤트에 대해 응답해주는 감시자 작업 등)

- 구성 관리 (ex. OS에서 사용할 수 있는 소프트웨어 업데이트 추적 등)

- 업데이트 관리 (ex. VM에 대한 업데이트 및 패치 관리, 사용 가능한 업데이트 상태 확인->설치 예약->배포 결과 검토 등)

- Terraform

- 클라우드 인프라의 정의, 미리보기 및 배포 사용

- HCL구문의 구성 파일로 실행계획 작성 및 적용 후 인프라 배포

Azure VM 가용성 관리

- 지속 가능한 서비스, 데이터 안전 유지를 위한 가용성 관리 -> 비즈니스 연속성 및 재해 복구 전략 고민

- 가용성 영역 (AWS의 AZ?) : 동일 Azure 지역 내에서 물리적으로 별도의 영역

- VM 크기 집합 (Scale Group?) : 부하 분산 VM 그룹, VM 인스턴스의 수를 자동으로 확장or축소

- Azure Load Balancer : 트래픽을 여러 VM에 분산 -> 가용성 영역 or 가용성 집합(크기집합?)과 결합하여 복원력 극대화

- Azure Storage 복사본 : 데이터 보호를 위해 여러 복사본 저장 (기본 지역 데이터 복제, 보조 지역 복제, 보조 지역으로의 액세스 권한 여부 등 옵션 선택)

- 장애 조치 (failover) : Azure Site Recovery 활용, 워크로드를 기본 위치에서 보조 위치로 복제(장애조치)

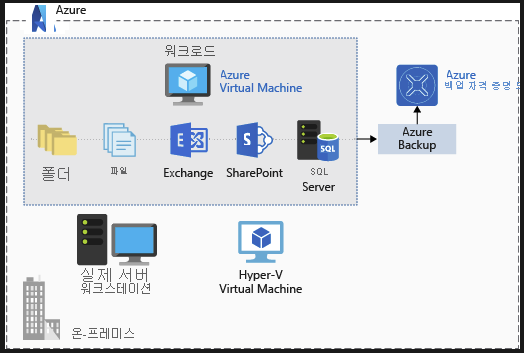

VM 백업

- Azure Backup 활용

- Azure Backup : 온-프레미스 or 클라우드 등으로 가상 머신을 보호하는 서비스 기반 백업 제품

- Azure Backup 장점

- 자동 스토리지 관리

- 무제한 크기 조정

- 여러 스토리지 옵션 (ex. 로컬 중복 스토리지, 지역 중복 스토리지 등)

- 무제한 데이터 전송

- 데이터 암호화

- 보존 시간 제한 없음

- Recovery Services 자격 증명 모음을 사용하여 백업 데이터 저장 (백업 머신 선택 및 백업 정책 정의 가능) -> Azure Storage Blob으로 백업

반응형

'개발 > Azure' 카테고리의 다른 글

| [Azure] Azure 컴퓨팅 리소스 배포 및 관리 - Azure App Service (0) | 2025.05.26 |

|---|---|

| [Azure] Azure 컴퓨팅 리소스 배포 및 관리 - VM 가용성 구성 (2) | 2025.05.24 |

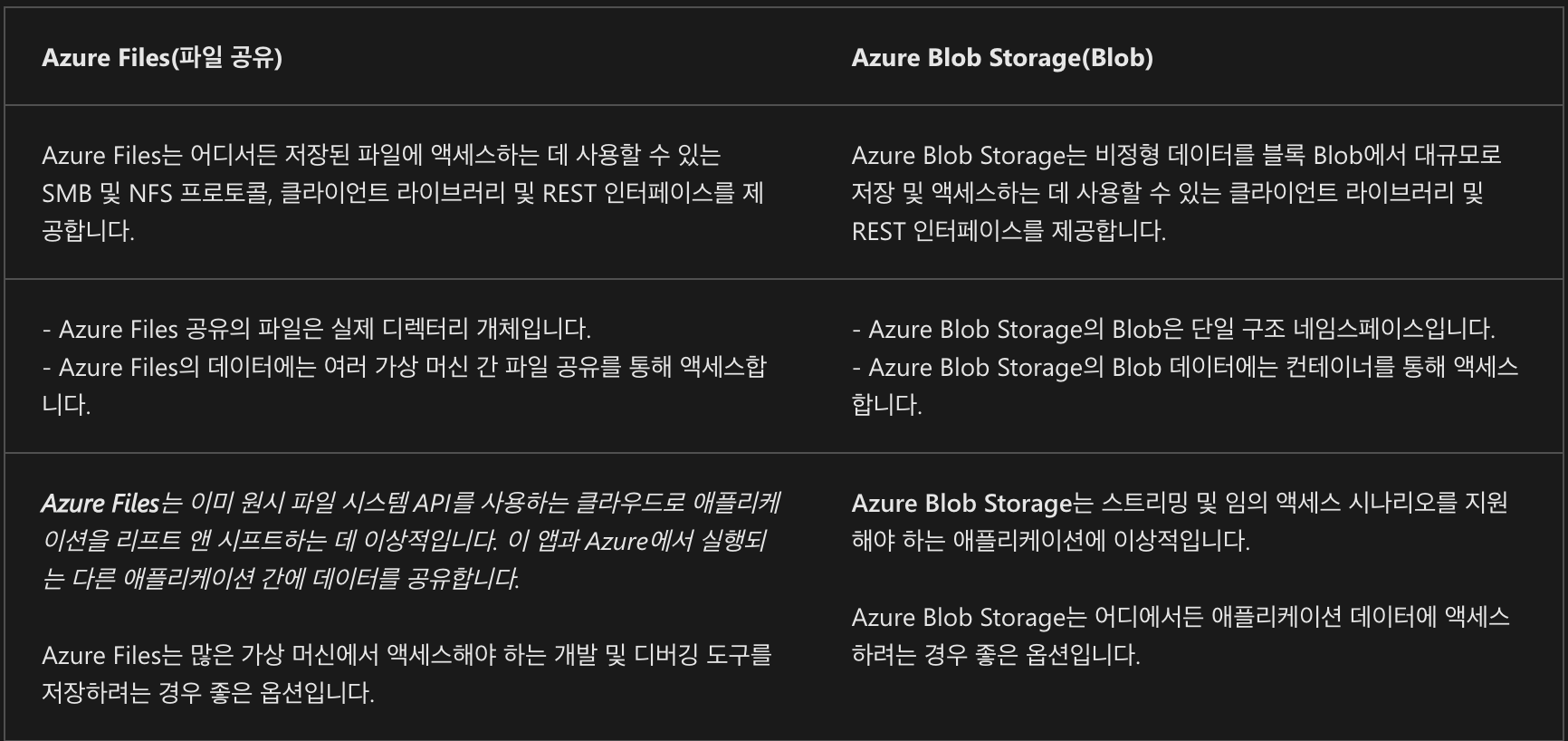

| [Azure] Azure내 스토리지 구현 및 관리 - Azure Files (0) | 2025.05.17 |

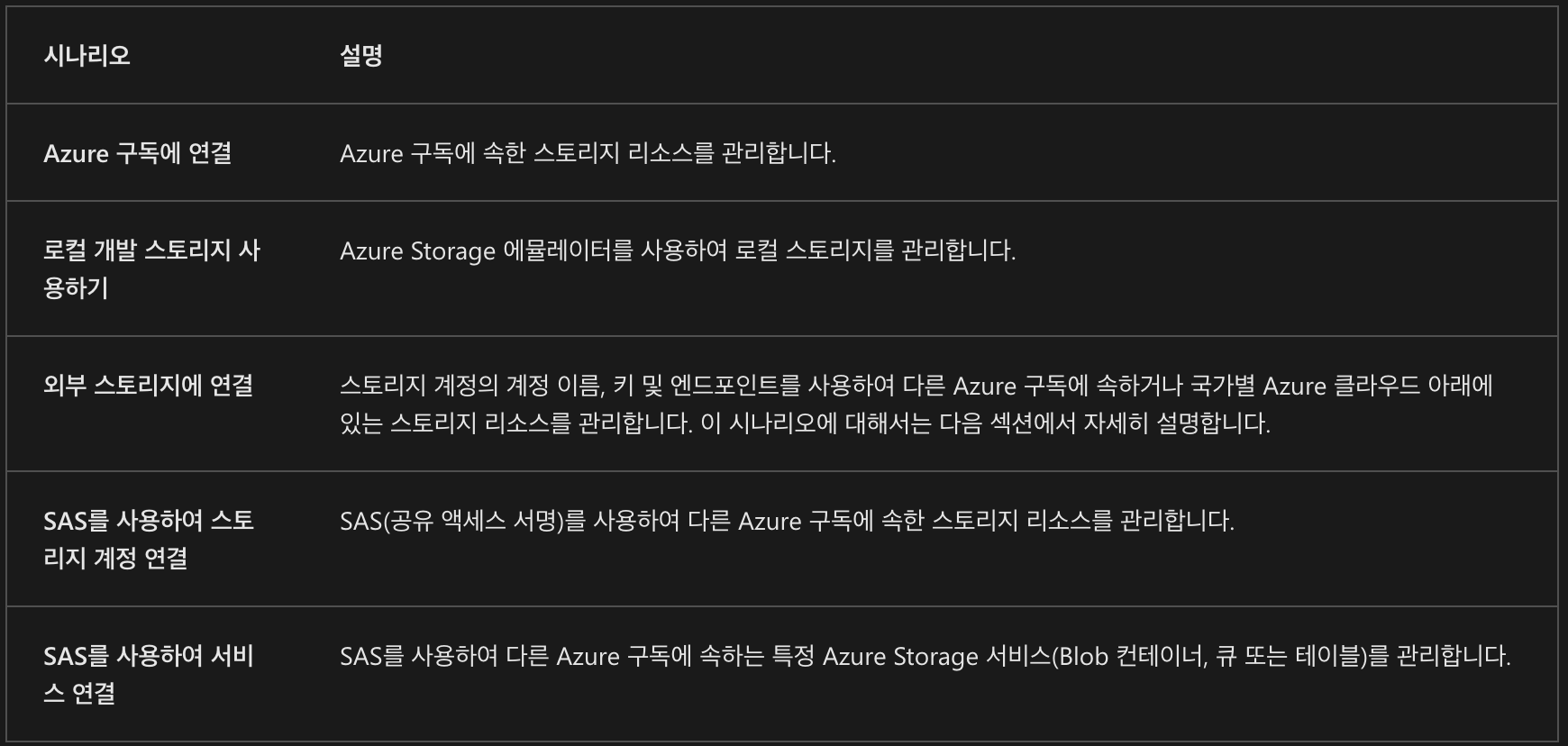

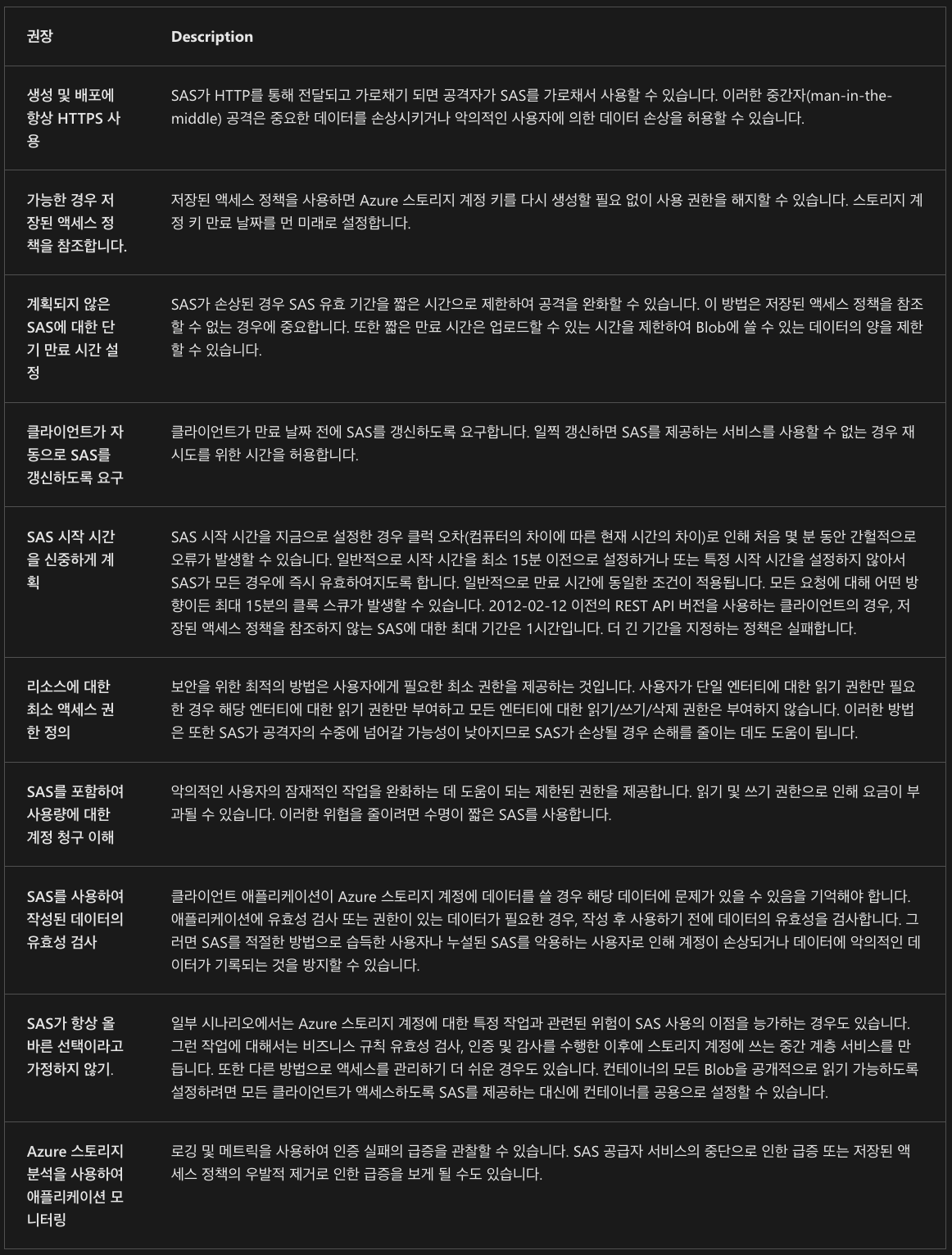

| [Azure] Azure내 스토리지 구현 및 관리 - 보안 구성 (0) | 2025.05.13 |

| [Azure] Azure내 스토리지 구현 및 관리 - Azure Blob Storage (0) | 2025.05.10 |