728x90

반응형

Microsoft Entra ID

- AD DS (Active Directory Domain Services)

- 사용자 계정 및 암호와 같은 데이터를 저장하는 방법 제공

- 네트워크 사용자, 관리자, 기타 디바이스 및 application에서 데이터를 사용할 수 있도록 기능 제공

- Microsoft Entra ID

- 구현에 대한 통제력이 줄어들지만, 배포 또는 유지관리에 신경쓰지 않아도 됨

- 다단계 인증, ID 보호, 셀프서비스 암호 재설정 지원 등 AD DS에서 기본적으로 제공하지 않는 기능도 사용 가능

- 안전한 액세스 기능 제공

- 애플리케이션에 대한 액세스를 구성합니다.

- 클라우드 기반 SaaS 애플리케이션에 SSO(Single Sign-On) 구성

- 사용자 및 그룹 관리

- 사용자 프로비전

- 조직 간 페더레이션 사용

- ID 관리 솔루션 제공

- 비정상적인 로그인 활동 식별

- 다단계 인증 구성

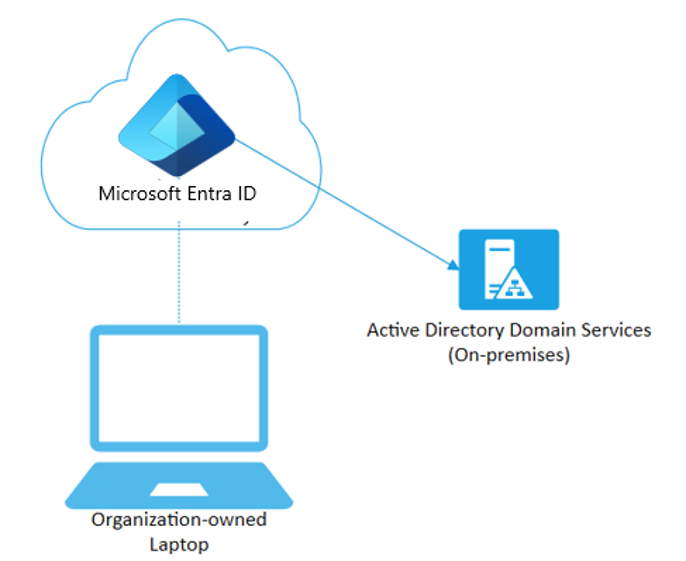

- 기존 온-프레미스 Active Directory 구현을 Microsoft Entra ID로 확장합니다.

- 클라우드 및 로컬 애플리케이션의 애플리케이션 프록시 구성

- 사용자 및 디바이스의 조건부 액세스 구성

- Microsoft Entra ID를 구현하는 것은 Azure에서 가상 머신을 배포하고 AD DS를 추가한 다음, 새 포리스트 및 도메인에 대한 일부 도메인 컨트롤러를 배포하는 것과는 다름 -> AD DS는 온프레미스에 더 중점, Microsoft Entra ID는 클라우드 웹 application에 ID 관리 서비스 제공에 더 중점

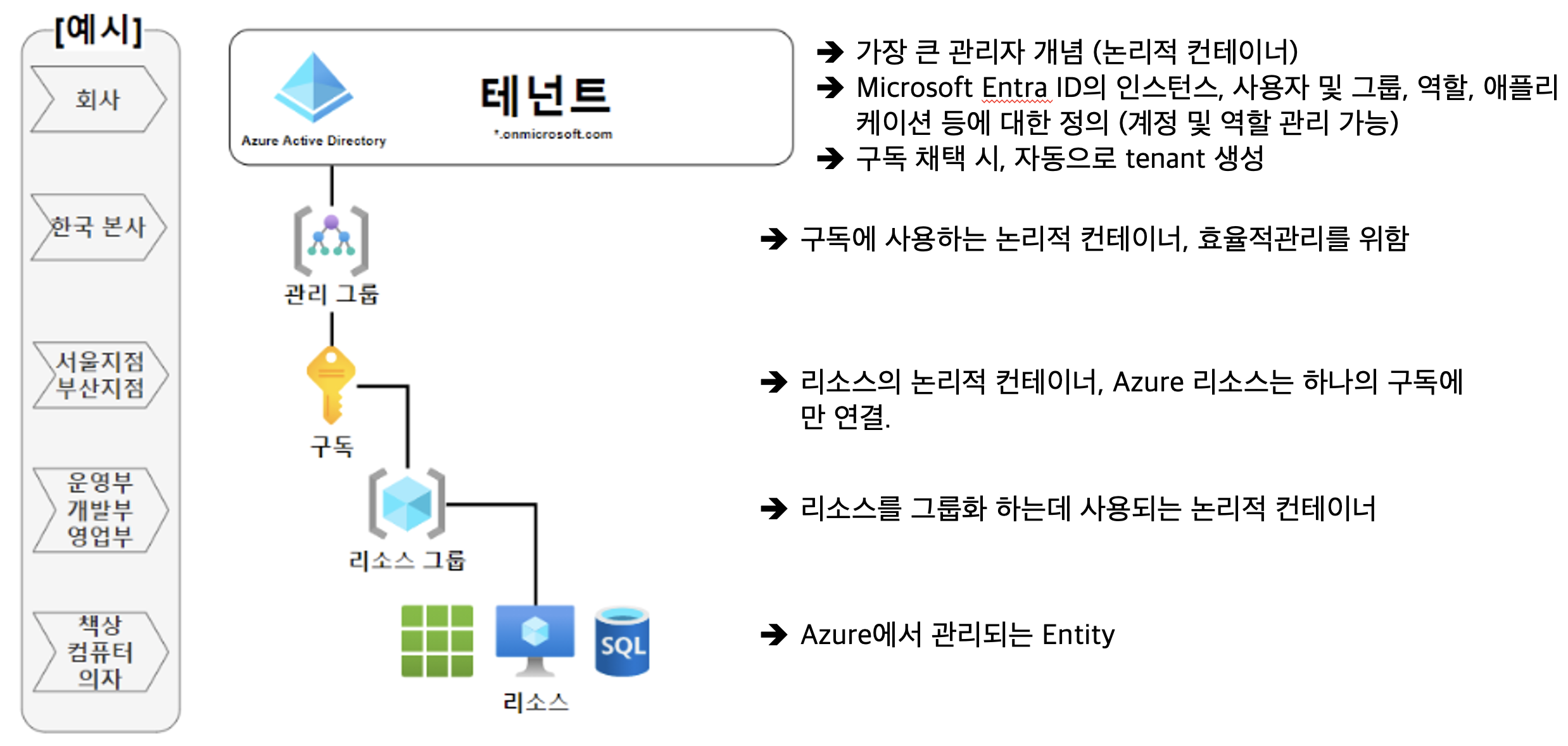

Microsoft Entra 테넌트

- 테넌트란?

- 테넌트는 하나의 ID (개인, 기업, 조직 단위)

- 테넌트는 한 개 혹은 여러 개의 구독을 가질 수 있음

- 구독에서 Azure 컴퓨팅 리소스 사용 가능 (ex. VM, storage, network 등)

- 구독당 여러 개의 Microsoft Entra 테넌트 생성 가능

- 구독->테넌트 연결은 한 개만 연결 가능

- 테넌트->구독 연결은 여러개 가능 -> RBAC를 통해 Azure 구독의 리소스에 대한 권한을 특정 Microsoft Entra 테넌트에 있는 사용자, 그룹, 애플리케이션에 부여

AD DS vs Microsoft Entra ID

AD DS : AD DS는 물리적 서버 또는 가상 서버에 Windows Server 기반 Active Directory를 배포한 것

AD DS 특징

- AD DS는 계층적 X.500 기반 구조를 사용하는 진정한 디렉터리 서비스입니다.

- AD DS는 DNS(Domain Name System)를 사용하여 도메인 컨트롤러와 같은 리소스를 찾습니다.

- LDAP(Lightweight Directory Access Protocol) 호출을 사용하여 AD DS를 쿼리하고 관리할 수 있습니다.

- AD DS는 인증하기 위해 Kerberos 프로토콜을 주로 사용합니다.

- AD DS는 관리를 위해 OU 및 GPO를 사용합니다.

- AD DS에는 Active Directory 도메인에 가입하는 컴퓨터를 나타내는 컴퓨터 개체가 포함됩니다.

- AD DS는 위임된 관리를 위해 도메인 간의 트러스트를 사용합니다.

- Microsoft Entra ID 특징

- Microsoft Entra ID는 주로 ID 솔루션으로, HTTP(포트 80) 및 HTTPS(포트 443) 통신을 사용하여 인터넷 기반 애플리케이션용으로 설계되었습니다.

- Microsoft Entra ID는 다중 테넌트 디렉터리 서비스입니다.

- Microsoft Entra 사용자 및 그룹은 플랫 구조로 생성되며 OU나 GPO는 없습니다.

- LDAP를 사용하여 Microsoft Entra ID를 쿼리할 수 없습니다. 대신 Microsoft Entra ID는 HTTP 및 HTTPS를 통해 REST API를 사용합니다.

- Microsoft Entra ID는 Kerberos 인증을 사용하지 않는 대신, SAML, WS-Federation 및 OpenID Connect와 같은 HTTP 및 HTTPS 프로토콜을 사용하여 인증하고 권한 부여에 OAuth를 사용합니다.

- Microsoft Entra ID에는 페더레이션된 서비스가 포함되어 있고 Facebook과 같은 많은 타사 서비스가 Microsoft Entra ID와 페더레이션되며 Microsoft Entra ID를 신뢰합니다.

- 요약

=> Mircosoft Entra ID 서비스는 클라우드 application용 SSO 서비스로 보임.

=> 그리고 테넌트(개인, 회사, 조직) 단위로 관리됨.

=> 테넌트는 하나의 구독에 의해 만들어지고, 여러 구독에서 접근할 수 있음

=> AD DS는 온프레미스 서비스에 집중, Microsoft Entra ID 서비스는 클라우드 application 서비스에 집중

=> 다양한 액세스 및 보안 기능 제공 (위 내용 참고)

=> Microsoft 365, Azure, Microsoft Dynamics 365, Intune과 같은 모든 Microsoft 클라우드 기반 서비스를 포함할 수 있는 ID를 가질 수 있음

Microsoft Entra Plan

- P1, P2 : 일반적인 plan

- 프리미엄 : 가장 높은 등급, 사용자가 추가될 때마다 추가요금 부과

- P1, P2 plan 공통 기능

- 셀프 서비스 그룹 관리 : 사용자에게 그룹을 만들고 관리할 수 있는 권한이 부여되는 그룹 관리를 간소화합니다. 최종 사용자는 다른 그룹에 가입 요청을 생성할 수 있으며 그룹 소유자는 요청을 승인하고 그룹의 멤버 자격을 유지할 수 있습니다.

- 고급 보안 보고서 및 경고 : 비정상과 일관성 없는 액세스 패턴에 대한 고급 보고서를 보여 주는 상세 로그를 확인하여 클라우드 애플리케이션에 대한 액세스를 모니터링하고 보호할 수 있습니다. 고급 보고서는 기계 학습 기반이며 액세스 보안을 개선하고 잠재적 위협에 대응하는 새로운 인사이트를 얻는 데 도움이 될 수 있습니다.

- 다단계 인증 : 전체 MFA(다단계 인증)는 온-프레미스 애플리케이션(VPN[가상 사설망], RADIUS 등을 사용), Azure, Microsoft 365, Dynamics 365, 타사 Microsoft Entra 갤러리 애플리케이션에서 작동합니다. Microsoft Outlook과 같이 브라우저에 기반하지 않은 상용 앱에서는 작동하지 않습니다. 전체 다단계 인증은 이 단원의 다음 단계에서 자세히 설명합니다.

- Microsoft Identity Manager(MIM) 라이선싱 : MIM은 Microsoft Entra ID P1 또는 P2와 통합하여 하이브리드 ID 솔루션을 제공합니다. MIM은 AD DS, LDAP, Oracle, 기타 애플리케이션과 같은 여러 온-프레미스 인증 저장소를 Microsoft Entra ID와 연결할 수 있습니다. 이는 온-프레미스 LOB(기간 업무) 애플리케이션과 Saas 솔루션에 일관성 있는 경험을 제공합니다.

- 99.9%의 엔터프라이즈 SLA : Microsoft Entra ID P1 또는 P2 서비스의 가용성이 99.9% 이상 보장됩니다. 동일한 SLA가 Microsoft Entra Basic에 적용됩니다.

- 쓰기 저장을 사용하여 암호 재설정 : 셀프 서비스 암호 재설정은 Active Directory 온-프레미스 암호 정책을 따릅니다.

- Microsoft Entra ID의 Cloud App Discovery 기능입니다. 이 기능은 가장 자주 사용되는 클라우드 기반 애플리케이션을 검색합니다.

- 디바이스나 그룹, 위치를 기반으로 하는 조건부 액세스 : 이렇게 하면 여러 기준에 따라 중요한 리소스에 대한 조건부 액세스를 구성할 수 있습니다.

- Microsoft Entra Connect Health : 이 도구를 사용하여 Microsoft Entra ID에 대한 운영 인사이트를 얻을 수 있습니다. 경고, 성능 카운터, 사용 패턴, 구성 설정과 함께 작동하며 Microsoft Entra Connect Health 포털에서 수집된 정보를 제공합니다.

- P2 plan 추가 기능

- Microsoft Entra ID 보호 : 이 기능은 사용자 계정을 모니터링하고 보호하기 위한 향상된 기능을 제공합니다. 사용자 위험 정책 및 로그인 정책을 정의할 수 있습니다. 또한 사용자의 동작을 검토하고 사용자에게 위험에 대한 플래그를 지정할 수 있습니다.

- Microsoft Entra Privileged Identity Management : 이 기능을 사용하면 관리자와 같은 권한 있는 사용자에 대한 추가 보안 수준을 구성할 수 있습니다. Privileged Identity Management를 사용하면 영구 및 임시 관리자를 정의합니다. 또한 누군가가 관리 권한을 사용하여 일부 작업을 수행하려고 할 때마다 활성화되는 정책 워크플로를 정의합니다.

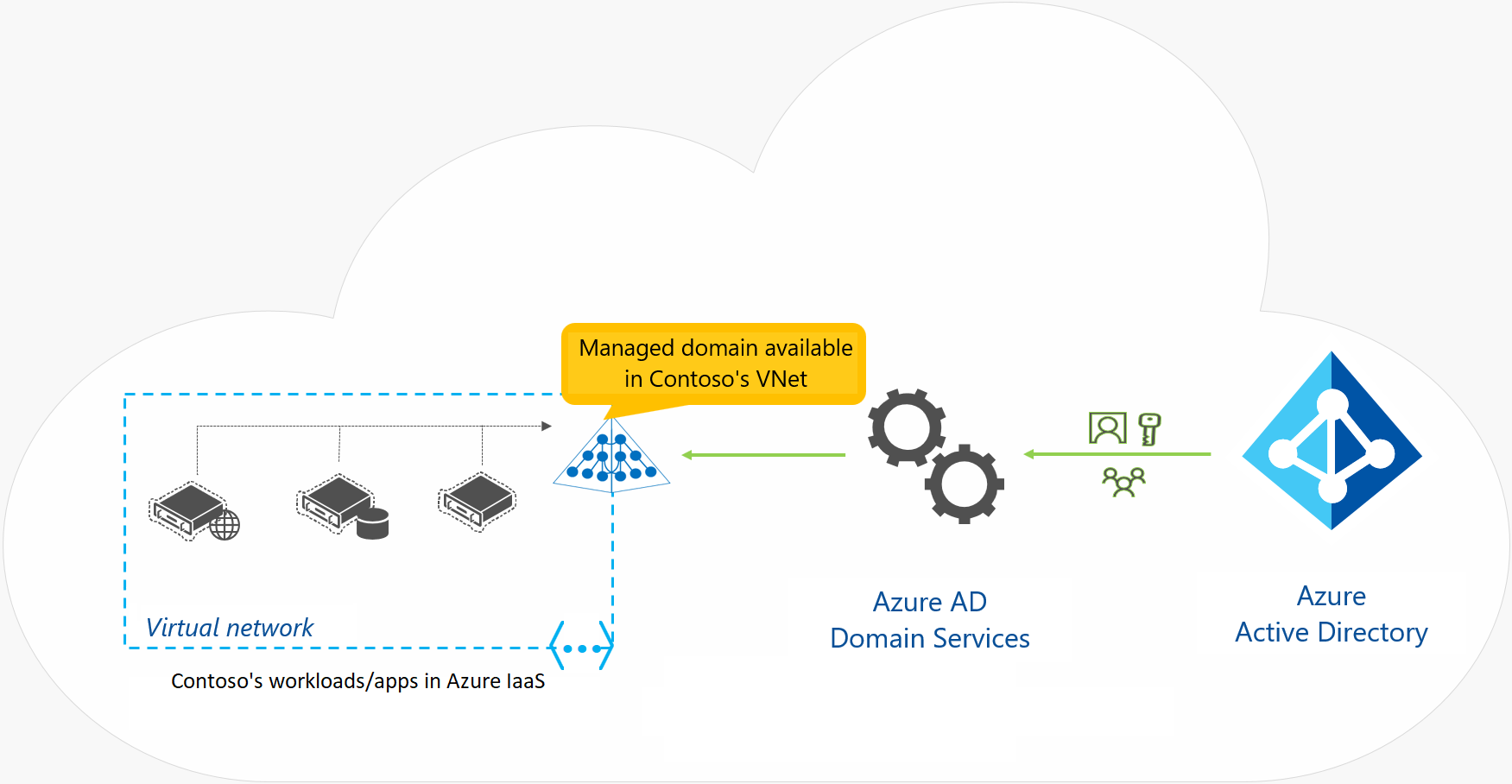

Microsoft Entra Domain Services

- As-Is : 온프레미스로 application을 구동할 때 인증기능은 AD DS 기반 자격증명 활용 -> Application이 Azure 인프라를 활용하는 경우, 로컬 인프라와 Azure IaaS 간에 사이트 간 VPN(가상 사설망)을 구현하거나 Azure에서 로컬 AD DS의 복제본 도메인 컨트롤러를 VM(가상 머신)으로 배포하여 인증기능 구현

- To-Be : Microsoft Entra Domain Services

- Microsoft Entra Domain Services : 위에서 언급된 로컬 배포된 AD DS 인증기능의 대안으로서 그룹 정책 관리, 도메인 가입, Kerberos 인증과 같은 도메인 서비스를 Microsoft Entra 테넌트에 제공하는 서비스 -> 로컬로 배포된 AD DS와 완전히 호환되므로 클라우드에서 추가 도메인 컨트롤러를 배포하고 관리할 필요 없이 사용 가능

- 특징

- Microsoft Entra Connect를 구현하면 사용자는 온-프레미스 AD DS와 Microsoft Entra Domain Services 모두에서 조직 자격 증명을 활용 가능

- AD DS를 로컬에 배포하지 않은 경우에도 Microsoft Entra Domain Services를 클라우드 전용 서비스로 사용하도록 선택 가능

- 방법 : 조직은 Microsoft Entra 테넌트를 만들고 Microsoft Entra Domain Services를 사용하도록 설정한 다음 온-프레미스 리소스와 Microsoft Entra 테넌트 간에 가상 네트워크를 배포하도록 선택 -> 모든 온-프레미스 사용자 및 서비스가 Microsoft Entra ID의 도메인 서비스를 사용할 수 있도록 이 가상 네트워크에 대해 Microsoft Entra Domain Services를 사용하도록 설정

- 이점

- 관리자가 도메인 컨트롤러를 관리, 업데이트, 모니터링할 필요가 없음

- 관리자가 Active Directory 복제본을 배포하고 관리할 필요가 없음

- Microsoft Entra ID가 관리하는 도메인에 대해서는 도메인 관리자 또는 엔터프라이즈 관리자 그룹이 필요하지 않음

- LDAP, NTLM 또는 Kerberos 프로토콜을 사용하는 애플리케이션을 온-프레미스 인프라에서 클라우드로 자유롭게 마이그레이션

- 한계

- 기본 컴퓨터 Active Directory 개체만 지원

- Microsoft Entra Domain Services 도메인에 대한 스키마를 확장하는 것은 불가능

- OU(조직 구성 단위) 구조는 수평적이며 중첩된 OU는 현재 지원되지 않음

- 기본으로 제공되는 GPO(그룹 정책 개체)가 있으며 컴퓨터와 사용자 계정에 대해 존재

- 기본 제공 GPO를 사용하는 OU를 대상으로 할 수 없습니다. 또한 WMI(Windows Management Instrumentation) 필터 또는 보안 그룹 필터링을 사용할 수 없음

ID 생성, 구성, 관리

Azure 리소스 사용을 위해서 Azure 사용자 계정이 필요 -> 제어가 필요한 리소스에 대한 Microsoft Entra에 사용자 계정 등록

리소스 사용 시, 사용자 정보 기반으로 로그인 프로세스 진행 -> Microsoft Entra ID로부터 액세스 토큰 발급 -> 토큰의 권한에 따라 리소스 액세스 가능

Microsoft Entra ID에서 정의한 사용자 유형

- 클라우드 ID : Microsoft Entra ID에만 존재, 리소스 제어가 필요하여 다른 Microsoft Entra 인스턴스의 계정이 등록된 경우도 있음 (해당 경우에 다른 Microsoft Entra에서 계정이 삭제될 경우, 다른 모든 Microsoft Entra에서 계정 삭제됨) -> Micosoft Entra ID 하위로 Microsoft Entra 인스턴스가 있는듯...? 추측

- 디렉터리 동기화된 ID : 온프레미스 Active Directory에 존재하는 ID, Microsoft Entra Connect를 통한 동기화 작업으로 계정을 Azure로 가져옴 (출처는 Windows Server AD)

- 게스트 사용자 : Azure 외부에 존재하는 사용자 계정 (ex. 다른 클라우드 공급자 계정, Xbox와 같은 Microsoft 계정 등), 외부 사용자가 해당 리소스에 사용해야하는 경우

- Microsoft Entra Device

- Microsoft Entra Join Device

- 요약

- Microsoft Entra ID 에 사용자 (ID)를 추가할 수 있음 (추가 형태는 위 유형 참고)

- 사용자 추가는 Microsoft Entra ID 관리자 권한

- 일반 사용자는 게스트 사용자 유형으로만 추가할 수 있음

- 추가된 사용자는 동일 Microsoft Entra의 그룹에 할당될 수 있음 (Microsoft Entra ID - 그룹 - 사용자, 계층 형성)

- 그룹 유형

- 보안 그룹 : 공유 리소스에 대한 구성원 및 컴퓨터 액세스를 관리하는 데 사용

- Microsoft 365 그룹 : 공유 사서함, 일정, 파일, SharePoint 사이트 등에 대한 액세스 권한을 구성원에게 부여

- 그룹 사용자 추가 유형

- 할당됨 : 그룹 구성원이 수동으로 추가

- 동적 할당 : 임의로 설정한 규칙에 따라 조건에 부합하는 Microsoft Entra ID내 사용자를 자동으로 그룹에 추가

- 그룹 유형

- 그룹에 라이선스 할당을 할 수 있음

- Microsoft Entra ID 관리자 권한

- Microsoft Entra ID에서 삭제된 사용자는 30일 이내에 다시 복원 가능

- Microsoft Entra ID 관리자 권한

- Microsoft Entra Device : 조직에서의 Device에 대한 정책 적용 가능

- 조직 리소스에 액세스하기 위해 추가로 연결된 Microsoft Entra 계정이 있음 -> 조직의 Microsoft Entra 계정인듯

- 디바이스가 준수해야하는 규칙이 있을 경우 추가 제한 여지 있음

- MDM(모바일 디바이스 관리) 도구를 사용하여 이러한 Microsoft Entra 등록 디바이스를 보호하고 추가로 제어

- MDM : 스토리지 암호화, 암호 복잡성 유지, 보안 소프트웨어 업데이트 등 기능 제공

- Microsoft Entra 조인을 사용하여 클라우드와 온-프레미스 앱 및 리소스에 모두 액세스 가능

- 클라우드 및 온-프레미스 리소스 모두에 대한 SSO, 조건부 액세스, 셀프 서비스 암호 재설정 및 Windows Hello PIN 재설정 가능

- 조직의 Microsoft Entra 계정을 사용하여 로그인

- 조직 리소스에 액세스하기 위해 추가로 연결된 Microsoft Entra 계정이 있음 -> 조직의 Microsoft Entra 계정인듯

- 라이선스 관리 - 유료 클라우드 서비스 활용을 위해 라이선스 할당 필요

- 대규모 관리를 위해 Microsoft Entra ID 그룹 기반 라이선스 할당 활용

- 라이선스 갯수는 최소 사용자 수에 맞게 준비되어야 함 -> 모든 사용자가 유료 서비스를 활용할 수 있도록

- 최종 사용자 라이선스는 여러 그룹 및 그룹 외부로부터 할당된 제품 및 서비스 라이선스의 조합 -> 라이선스가 중복될 경우 1개만 사용됨

- 사용자 지정 보안 특성 : 사용자별로 집합 관리를 위한 메타정보 세팅 가능 (key-value 형태)

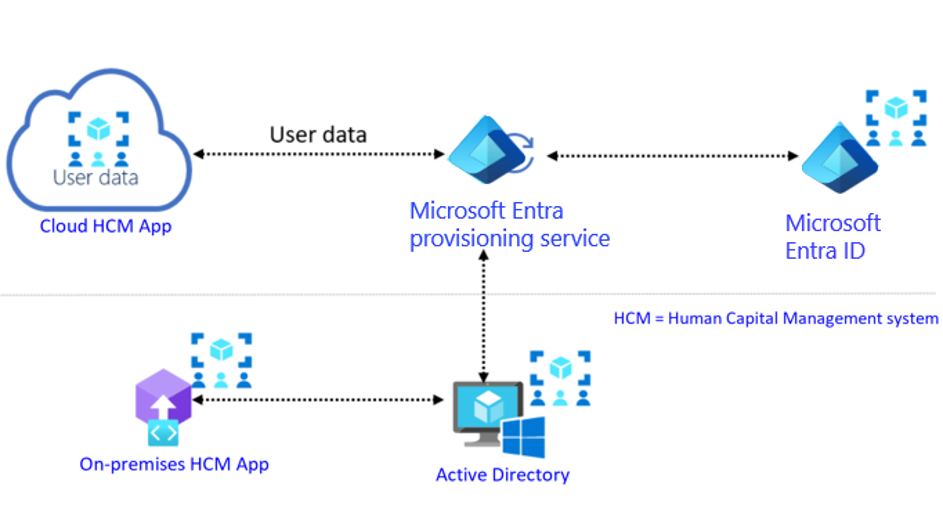

- SCIM(System for Cross-domain Identity Management)

: ID 도메인과 IT 시스템 간의 사용자 ID 정보 교환을 자동화하기 위한 개방형 표준 프로토콜 -> SCIM을 사용하면 HCM(Human Capital Management) 시스템에 추가된 직원이 Microsoft Entra ID 또는 Windows Server Active Directory에서 만든 계정을 자동으로 갖게 됨 (시스템간 동기화)

반응형

'개발 > Azure' 카테고리의 다른 글

| [Azure] Azure내 스토리지 구현 및 관리 - Azure Blob Storage (0) | 2025.05.10 |

|---|---|

| [Azure] Azure내 스토리지 구현 및 관리 - 스토리지 계정 구성 (0) | 2025.04.28 |

| [Azure] Azure내 ID 및 거버넌스 관리 - Azure RBAC (0) | 2025.04.13 |

| [Azure] Azure내 ID 및 거버넌스 관리 - Azure 아키텍처 및 Azure Policy (0) | 2025.04.12 |

| [Azure] Azure 관리자 필수 조건 (0) | 2025.03.30 |